Achtung! Vivaldi 1.13.1008.40 ist angreifbar!

-

Habe ich ganz vergessen, Chrome empfiehlt den Browser mit einem speziellen Flag zu starten, das selbe gilt – weil gleiche Engine – für Vivaldi und Opera.

Entweder über Kommandozeile bzw Verknüpfung, oder besser man aktiviert den Flag im Browser.chrome://flags/#enable-site-per-process -

@fsproede, Alexs, Hi funktioniert beides nicht bei Vivaldi 1.4 Snapshot.

Gruß, mib

-

Also nochmal: es gibt 2 Sachen:

- Der Prozessor ist betroffen

- Der Browser erlaubt über JavaScript den Punkt 1 auszunutzen.

In meinem Fall ist der Prozessor AMD Phenom II X6 anscheinend betroffen und Vivaldi erlaubt diese Lücke über JavaScript auszunutzen.

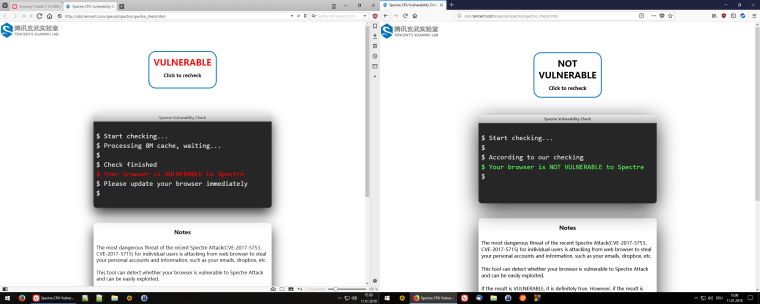

Hier Vergleich Vivaldi (links) vs. Firefox (rechts) (beide Versionen aktuell):

Wer hier nicht angreifbar ist bedeutet nicht automatisch, dass er komplett unangreifbar ist, es bedeutet dass die Lücke über JavaScript nicht ausnutzbar ist (z. B. JavaSkripte sind deaktiviert, Werbeblocker greift o. Ä.). Z. B. im Falle von reinen Chrome (Skripte aktiviert, kein Werbeblocker ...) ist man heute immer noch angreifbar.

Also Leute (für Pornoseiten und co.) - Scripte blockieren/deaktivieren!

-

@ice8 Dann mache ich was falsch, bei mir ist überall grün.

Alle mit neue Profile und ohne Adblock bzw. Filterlisten getestet:

Vivaldi Stable (1.13.1008) & Snapshot

Opera Developer

Mozilla Firefox$ Start checking... $ Processing 8M cache, waiting... $ Processing 16M cache, waiting... $ Processing 32M cache, waiting... $ Processing 64M cache, waiting... $ Processing 128M cache, waiting... $ $ According to our checking $ Your browser is NOT VULNERABLE to SpectreAlles unter Siduction (Debian/sid)

-

@gwen-dragon Her damit!

-

@mib2berlin Hast du den Browser neu gestartet? Ich hab das bei verschiedenen Chrome-Ablegern gemacht und es hat bislang immer funktioniert.

Lediglich #enable-site-per-process zu aktivieren ohne #shared-array-buffer zu deaktivieren reicht nicht aus, auch wenn das auf vielen Seiten behauptet wird.

-

@fsproede

Super, das funktioniert.

Neustart hatte ich gemacht aber hatte settings einzeln probiert.Danke, mib

EDIT:

Opensuse Leap 42.2 x86_64

Intel i5 3570K 16 GB RAM

GTX 760 4 GB /Display card

GTX 670 2 GB

Driver 384.111

Vivaldi 1.14.1064.3 (Official Build) snapshot (64-bit) -

Wo bekommt man nun 1.14?

-

Vielen Dank, hat alles funktioniert

Zwar erscheint bei den o. g. Links die leere Seite, aber "vivaldi://flags/" und dann nach den Falgs suchen hilft.

-

@gwen-dragon Danke für die Anleitung, sie ist jedoch nicht klar. Wenn du Link enable oder disable drückst, wird der gegenteilige Zustand erreicht. Jedoch ist bei mir der shared array buffer auf default gesetzt. Soll der nun auf disabled oder enabled gesetzt werden?

Die Anleitung würde mehr Sinn machen, wenn du den gewünschten End-Zustand angeben könntest für beide flags. enabled/disabled, nicht was da schon steht oder gesetzt ist. Danke.

Ich gehe jetzt einmal davon aus, das die erste Flag auf disabled, die zweite auf enabled gesetzt werden sollte.

-

Nachdem ich beide Flaggen nach Anleitung gesetzt habe, ist der Browser immer noch verwundbar, scheint keine Lösung zu sein.

-

i5-2430m, Win 10 x64, Vivaldi 1.13.1008 x64

Laut Test ebenfalls vulnerable. (Opera auch, Chrome & Waterfox sicher)

Generell zeigt Vivaldi's Chromium Strategie derzeit ihre Defizite. Spectre und Meldown verdeutlichen es umso mehr. Das ein kompletter rewrite von 1.12 auf 1.13 mehrere Wochen dauert, geschenkt, bei einem <40 Kopf großen Team absolut nachvollziehbar. Zum Dauerzustand darf das allerdings nicht werden!

Z.B. ist das Chromium build der aktuellen 1.13.1008.40 nach wie vor identisch mit der ersten 1.13. vom 22. November. Sprich 62.0.3202.97.

Vivaldi muss einen Weg finden entweder große Chromium Version schneller zu adaptieren oder zumindestens eine Art 'first responder patches' bereit zu stellen, die kritische Sicherheitslücken innerhalb weniger Tage schließen.

Workarounds via vivaldi://flags sind sicherlich für Leser dieses Forums eine temporäre Lösung, allerdings für 90% der user base unpraktikabel.

-

Danke für die Bestätigung. Habe diese Einstellungen gewählt, Browser ist dennoch verwundbar.

-

@gwen-dragon Glaub' ich dir und sollte auch keine Kritik sein. Hängt wahrscheinlich noch von anderen Faktoren ab.

-

Es gibt für Linux-Anwender ein Script welches die Schwachstellen auf Spectre und Meltdown überprüft.

https://www.cyberciti.biz/faq/check-linux-server-for-spectre-meltdown-vulnerability/

https://github.com/speed47/spectre-meltdown-checkerDas Script am besten in /tmp abspeichern und als root ausführen.

-

@gwen-dragon

ja, der Browser ist sicher - aber in meinem Fall auch unstabil.

Nach Abstürzen und gefrorene Tabs hab ich die flags wieder zurückgesetzt. Jetzt läuft wieder alles perfekt. -

Hallo, kann sich jemand mal das script aus Alexs post ansehen, der etwas von C bzw. script Programmierung versteht?

Das ist etwas zu Komplex für mich und ich würde es ungern als root laufen lassen.Danke, mib

-

@mib2berlin Du kannst ja auch als User über die drei – hoffentlich schon verfügbaren – Dateien auslesen ob dagegen schon was unternommen wurde.

cat /sys/devices/system/cpu/vulnerabilities/meltdown cat /sys/devices/system/cpu/vulnerabilities/spectre_v1 cat /sys/devices/system/cpu/vulnerabilities/spectre_v2Bei mir mit Kernel 4.14.13

cat /sys/devices/system/cpu/vulnerabilities/meltdown Mitigation: PTI cat /sys/devices/system/cpu/vulnerabilities/spectre_v1 Vulnerable cat /sys/devices/system/cpu/vulnerabilities/spectre_v2 Vulnerable: Minimal generic ASM retpolineAb Wochenende sollte Linux 4.15 kommen, allerdings benötige ich bis dahin einen aktualisierten Compiler (gcc 7.3) den es bei Debian aber noch nicht gibt.

Mehr Info zu Linux 4.15: https://heise.de/-3900646

und GCC 7.3 http://www.pro-linux.de/news/1/25508/ -

macht es eigentlich Sinn, die Flags #enable-site-per-process und #shared-array-buffer wieder auf Standard zu setzen, wenn man den neuesten Snapshot installiert hat?

Der Check auf http://xlab.tencent.com/special/spectre/spectre_check.html gibt mir mit Defaultwerten ebenfalls grün -

Liste mit betroffenen Prozessoren/Smartphones/...

https://www.techarp.com/guides/complete-meltdown-spectre-cpu-list/