Nicht sichere Webseite (Zertifikat in Vivaldi importieren)

-

Hallo,

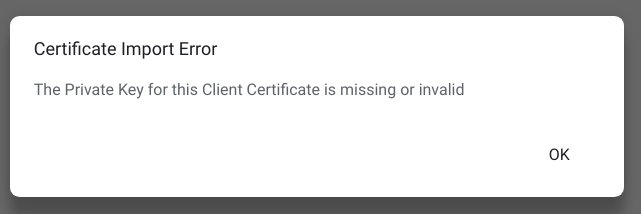

um in meine FRITZ!Box zu gelangen und sie nutzen zu können, nutze ich die dafür vorgesehene Webseite "fritz.box". Doch diese Seite wird als "Not secure" angezeigt. Nun habe ich versucht, das Zertifikat der FRITZ!Box bei den Zertifikaten zu importieren. Dann erhalte ich die Meldung "Certificate import error, The Private Key for this Client Certificate is missing or invalid".

Was kann ich nun tun, damit ich meine FRITZ!Box wieder voll nutzen kann?

VG Sigurd

-

Hallo Gwen-Dragon,

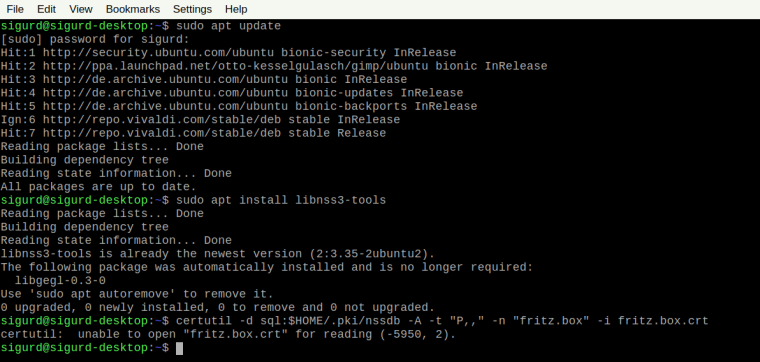

ich verwende Kubuntu 18.04.1 LTS. So habe ich versucht, das Zertifikat zu importieren und erhalte folgende antwort: "certutil: unable to open "fritz.box.crt" for reading (-5950, 2)." Auf der anderen Seite habe ich das Zertifikat aus der Fritz!Box exportieren können. Doch, wenn ich dieses in die Liste (Vivaldi - Settings - Advanced - Manage certificates - IMPORT) importieren will, erhalte ich die o.a. Fehlermeldung. -

@sigurdf das Zertifikat einer expliziten Gegenstelle muss als Serverzertifikat (UI-Funktion teilweise kaputt!) importiert werden.

Das Clientzertifikat (Meine Zertifikate→ einzige Variante, welche einen privaten Schlüssel braucht) ist für einen anderen Anwendungsfall.Das zu verwendende Zertifikat kann man sich in Vivaldi auch über das (rote) Schlosssymbol in der Adressleiste anzeigen lassen (vorletzter Punkt), von dort herunterladen (Details-Tab → Exportieren) und wie von @gwen-dragon beschrieben als entsprechende lokal vorliegende Datei importieren.

-

@gwen-dragon Dann bitte teile mir doch mit, wo ich das Zertifikat "fritz.box.crt", welches ich von meiner Fritz!Box auf meine Festplatte exportiert habe, nun bei Vivaldi einbauen/importieren kann, damit Vivaldi die Webseite der Fritz!Box als sicher ansieht. Ich habe im Vivaldi-Menü keinen Punkt dafür gefunden.

Bei früheren Versionen von Vivaldi war das nicht nötig. Da funktionierte die Webseite der Fritz!Box ohne Probleme. -

@sigurdf das Vorgehen wurde weiter oben beschrieben, der Fehler kommt vom nicht angepassten Pfad/Dateiname zur heruntergeladenen Datei (das letzte Argument hinter

-i→ input file).Das einzige was sich geändert haben sollte ist die optische Einstufung unverschlüsselter Verbindungen (Anzeigeänderung in Chromium).

Zertifikate der Fritz!Box sind generell von Hand einzupflegen. -

Hallo Gwen-Dragon,

ich habe die Befehle in der Konsole ausgeführt.

Doch das Ergebnis ist negativ. Was nun?

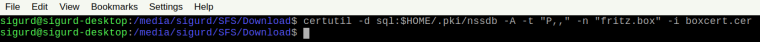

Nebenbei, der Name des Zertifikates, welches ich von der Fritzbox direkt herunter geladen habe ist "boxcert.cer" . -

Ich habe mir zusätzlich den Falkon-Browser installiert. Er zeigt mir bei der Fritz!Box auch an, dass die Verbindung nicht sicher sei, aber alles (z.B. Fax-Funktion) funktioniert ohne Probleme. Und das bekommt der Vivaldi-Browser nicht auch hin? Ich meine, eine FRITZ!Box ist ja nicht so selten, dass es sich nicht lohnen würde, dem Nutzer hier eine Erleichterung einzubauen. Vivaldi sollte auch hier komfortabel sein und wie der Webeslogan ist, eben für den Nutzer gemacht sein.

-

@gwen-dragon

Leider passiert gar nichts, obwohl ich die Konsole in dem Verzeichnis gestartet habe, in dem sich das Zertifikat befindet. -

@gwen-dragon

Heute kam eine neue Version von Vivaldi v. 2.1. In dieser Version wird mir nun auch das rote Schloss als unsichere Verbindung angezeigt. Aber, obwohl als unsicher gekennzeichnet, der Zugriff auf die Fritz!Box funktioniert (z.B. Faxfunktion). Offensichtlich war das ein Problem der vorigen Version von Vivaldi. Nun scheint das Problem behoben zu sein.

Vielen Dank für Dein Hilfe,

Sigurd -

@sigurdf der Unterschied sollte eher sein dass ein graues "Not Secure" für unverschlüsselte Verbindungen (

http) mit Vivaldi 2.x eingeführt wurde.

Das rote Schloss für "kaputte"https-Verbindungen gab es aber schon immer .

.Die Fritz!Box stellt (hier) allerdings alle Funktionen auch über unverschlüsselte Verbindungen bereit.

Normalerweise sollte nach dem Import kein Fehler mehr kommen, daher wären in der Ausgabe von

certutil -d sql:$HOME/.pki/nssdb -L -n fritz.boxeventuell Rückschlüsse (für uns) ob man an den Einstellungen noch was drehen muss.

Das könnte natürlich alles viel einfacher sein.

Aber wenn die komplette Verschlüsselung im Internet auf einem (Fehl-)Design aus den 90ern beruht, gibt es erstaunlich wenig Möglichkeiten, etwas so zu gestalten dass nicht jeder unbedacht Klick das komplette Sicherheitsmodell aushebelt.

@gwen-dragon ich habe jetzt leider keine (fabrikneue) Fritz!Box hier um nachzuschauen ob das in diesem Fall (wider aller Vernunft) doch ein CA-Zertifikat ist und man andere/weitere TrustFlags angeben muss.

Die Anleitung im Firefox-Abschnitt unten lässt da sowas befürchten… -

@gwen-dragon möglicherweise hat man das als Root-CA verbrochen, dass die Box nach (Um-)Benennung dynamisch Zertifikate für die Verbindung per Hostnamen generieren darf.

*Glaskugelstreichel*

So würde sich dann eine Zertifikatskette (aus Vereinheitlichung eventuell auch für den generischen Namen) ergeben, womit sich die (jetzt verbotene) Verwendung des importierten Zertifikates als Aussteller ergäbe.@sigurdf wäre trotzdem interessant woran die sichere Verbindung doch noch scheitert…

Falls ich das hier selber teste besteht die Gefahr dass das Wiederherstellen des aktuellen Setups in Tagesarbeit ausartet.

-

@gwen-dragon ich hege den Verdacht, dass sich die Fritz!Box für die Unterstützung einiger Funktionen ein passendes Zertifikat mittels einer zugelassenen CA basteln muss.

Oder das statisch Ausgestellte bricht (unvorhergesehen) bei einer (Um-)Benennung (Zugriff überhttps://<fritzboxname>/).

Wäre der einzige valide Grund für so ein Einfallstor.Dieser Mechanismus zur Verwendung des abgeleiteten Zertifikates könnte in gewissen Fällen auch schon für

fritz.boxgreifen.

War jedenfalls vor einem Jahe noch ein größeres Thema und könnte auch bei aktuellen Versionen (nach der LetsEncrypt-Umstellung von MyFritz) für bestimmte Konfigurationen relevant sein (andere Firmwareversion, generell bei benannter Fritz!Box, externer Zugriff erlaubt, etc.).Falls das bei @Sigurdf zutrifft wäre die Zulassung des importierten Zertifikates als CA notwendig, sonst gibt es einen (anderen) Fehler.

-

@gwen-dragon ein fabrikneuer Vivaldi unter Linux hätte da möglicherweise gerne noch ein alternatives Videoformat.

-

@gwen-dragon die Unterstützung ist ja weitgehend identisch.

Mit VP9 in WebM nimmt man inzwischen möglicherweise sogar Edge auf Windows N mit. -

@gwen-dragon mit diesen Einträgen sollte die Verbindung zu

https://<name>.fritz.box(oderhttps://<name>) als Peer aber nicht gehen.Alte Firmware (mitte 2017) scheint da laut Berichten generell seltsame Dinge zu tun.

Es besteht immerhin die Möglichkeit dass in gewissen Fällen weiterhin abgeleitete Zertifikate fürfritz.boxausgeliefert werden, wenn Anpassungen zu anderen (WAN-)IPs oder Hostnamen (auch für DynDNS) gemacht werden sollen.Irgendwie scheint das Forum die Antwortzuordnung bei Reload (oder einem zwischenzeitlich erfolgten Post) zu verbummeln…