Probleme mit Self Signed Certificates

-

Hallo Freunde,

Zuerst mal: Vivaldi ist Super-Browser!

Mein Problem: Ich habe eigenen NextCloud Server, natürlich mit eigenem Zertifikat. Vivaldi nervt so ca. ein mal pro Woche, dass die Verbindung unsicher sei -> "Erweitert" -> "Weiter zu ... (unsicher)".

Gibt es eine Möglichkeit Zertifikate irgendwie in Vivaldi zu speichern? Oder wie steuert ihr die Seiten mit eigenen (Self Signed) Zertifikaten an?

Vielen Dank!

-

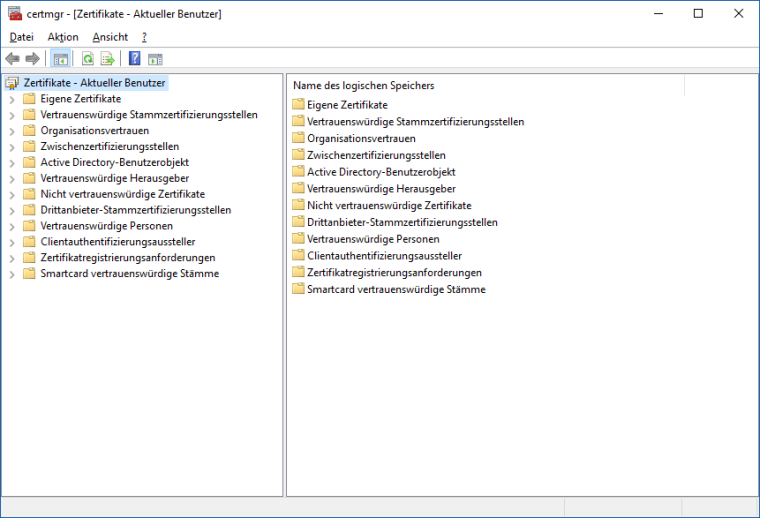

Hast du das Zertifikat in Windows gespeichert? Im Speicher für vertrauenswürdige Stammzertifizierungsstellen?

-

Nö, habe ich nicht.

Ich dachte Vivaldi kann selbst Zertifikate verwalten. Bei Firefox konnte man es vermerken, dass ich dem Zertifikat vertraue. Und Vivaldi merkt ja auch dass ich dem Zertifikat vertraue, nur halt nicht sehr lange, dass ist enttäuschend.

-

Ich bin eigentlich auch ganz froh, dass das so funktioniert. Bevor letsencrypt das einfacher gemacht hat, musste ich für meinen Online-Kalender (owncloud/caldav) das Zertifikat auch manuell einrichten - da bin ich froh, wenn ich das nur einmal im System tun muss, und nicht im Browser, im Systemkalender, im Adressbuch und auch noch im zusätzlichen Kalender.

-

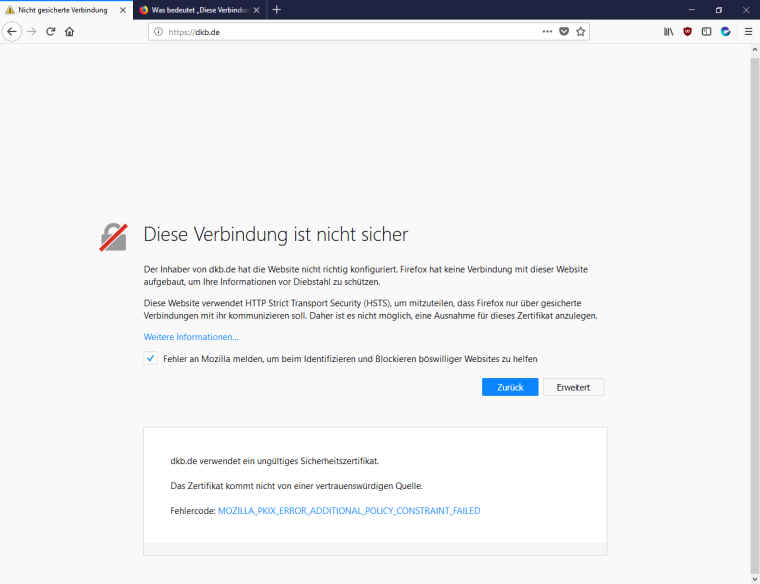

So, in der Version 1.15.1125.3 ist nun komplett alles Mist :)))

Steuert man auf die https-Seite mit Self Signed Certificate wird leere Seite angezeigt (nur aufm Tab steht "Datenschutzfehler"). Importiert man Certificate in Windows (dazu muss man Certificate erstmals speichern ... bla-bla) wird wieder gewarnt, dass die Seite unsicher ist, "erweitert" ist dabei aber nicht anklickbar (beim draufklicken passiert nix).

Schade, dass Vevaldi von Haus aus immer noch kein selbstständiges Handling mit Self Signed Certificate anbietet.

Vivaldi 1.15.1125.3 (Offizieller Build) (64-Bit)

Überarbeitung 29edffe6bf95e91c26d16eb44f6ab3b9062d2157-

Betriebssystem Windows

JavaScript V8 6.5.254.36

Flash (Deaktiviert)

User-Agent Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3325.162 Safari/537.36 Vivaldi/1.96.1125.3

Befehlszeile "C:\Users\Ice8 Desktop\AppData\Local\Vivaldi\Application\vivaldi.exe" --flag-switches-begin --save-page-as-mhtml --flag-switches-end

Ausführbarer Pfad C:\Users\Ice8 Desktop\AppData\Local\Vivaldi\Application\vivaldi.exe

Profilpfad C:\Users\Ice8 Desktop\AppData\Local\Vivaldi\User Data\Default

Compiler clang -

@gwen-dragon said in Probleme mit Self Signed Certificates:

Als da wäre? Was soll es denn machen?

Eigenen Speicher für Certificate pflegen. Man sollte ein Menu unter Einstellungen finden, wo man Certificate verwalten kann. Und wenn eine Meldung angezeigt wird, dass die Seite unsicher ist, dann soll zumindest auf dieser Meldung eine Schaltfläche zum Importieren vorhanden sein. So wie in Firefox halt

Es sind so Basics um den Benutzer gewisse Handlungsfähigkeit bzw. Handlungsfreiheit zu geben. Sogar kleinere Software (auch für Android) hat so etwas drauf, da geht man schon davon aus, dass der Browser, als komplexes Gebilde verschiedensten Codes, dies auch drauf hat.

Mal ehrlich, wenn Vivaldi schon mit Zertifikaten umgehen kann, wie viel Programmierstunden dauert es eine SQLite-Datenbank (als Speicherplatz) anzulegen und unter "Einstellungen" paar Gruppen/Schaltflächen mehr zu programmieren? 4 Stunden? Wird das so viel sein? Benutzer testen die Kacke dann und man muss evtl., wenn man sich ganz blöd angestellt hat, 3 - 5 Mal Fehlerbehebung betreiben, je 30 Minuten. Fertig!

Ansonsten ist Vivaldi wirklich guter Browser.

PS: Aber wenn ein bekannter Browser alle Zertifikate akzeptiert, wer kauft dann die Zertifikate überhaupt? Und warum? =)))))))

PPS: Voll geil, jetzt kann ich nicht über Firefox auf dkb.de zugreifen. Die spinnen dort auch =))))) (Vivaldi funzt da einwandfrei)

-

Ja ich weiß, tut mir leid:

- mein Englisch ist wirklich Kacke, Verstehen geht schon, selber reden/schreiben geht schwer.

- ich habe schon mal des Öfteren bei anderer Software versucht was vorzuschlagen, so gut wie ich halt konnte, ich hatte bis jetzt kein einziges mal Erfolg.

Leider verstehen die Softwarehersteller die Welt über die Macht, was sie allerdings als Vertrauen empfinden. Wenn der gleiche Vorschlag von einem alten bekannten Menschen kommen würde (wo man schon Vertrauen hat) oder von einem Menschen mit hohem Einfluss (anderer bekannter Softwarehersteller kritisiert oder so), dann bewegt sich was. Wenn ich jetzt daher komme, mit 5 Posts, man kennt mich nicht, keine Software selbst geschrieben/vertrieben ... - lande ich im Support-Level 1 und man wird mir empfehlen das über Windows (so wie du mir auch empfohlen hast) zu machen - Ticket/Thema geschlossen.

Sorry, ich bin schon erwachsen um das zu verstehen. Nix für Ungut.

Wenn z. B. du das schreibst, ist es eine andere Sache. Du wirst es aber nicht, und ich verlange es auch von dir nicht.

Ich warte einfach (so wie immer) auf weitere Updates (auch eine gute Empfehlung im Support-Level 1) und wenn es weiterhin nicht möglich wird, dann Uninstall.

Ich verstehe auch, dass ich mit so Anforderungen ziemlich alleine bin. Erfahrung zeigt, dass so etwas dem Normalverbraucher ziemlich egal ist. Auch deswegen kommen meine Vorschläge nie an. =))

Unterm Strich: Ich schildere ausführlich mein Problem auf Englisch (ggf. mit Lösungsweg und bissl. Code) Zeitaufwand: ca. 2 Stunden. Abwimmeln meines Vorschlages: ca. 5 Minuten. Da bin ich nicht mal eine Erfahrung reicher, so etwas kenne ich schon =)))))

-

@ice8

Hallo, <OT mode> die Übersetzer von Google oder Bing sind inzwischen auf Profi Niveau.

Einfach Absatzweise übersetzen und los, das wird schon verstanden </OT mode>

"Unfortunately, the software manufacturers understand the world over power, which they feel is trust."Gruß, mib

-

@ice8 Dann kann dir dein Anliegen aber nicht wichtig sein, wenn du so schnell aufgibst. Vivaldi ist noch recht junge Software, und das Team ist ausdrücklich darauf aus, Vorschläge aus der Community zu bekommen, um die Richtung, aber auch die Details zu steuern.

Was mir wichtig wäre, wenn ich darüber zu entscheiden hätte - wieso sollte Vivaldi etwas können (und wieso sollte das mit entsprechend viel Aufwand implementiert werden), wenn jedes Betriebssystem diese Funktion mitbringt und man davon ausgehen kann, dass eventuelle eigene Root-Zertifikate dort hinterlegt sind?

Vielleicht hast du ja tatsächlich Argumente dafür, dann wäre das ein guter Ansatz. Persönlich habe ich die in deinen Ausführungen noch nicht gefunden, aber vielleicht waren die zu gut versteckt...?

Wenn es allerdings nur auf "es geht bei mir nicht" hinausläuft und du auf die Tips, die du bekommen hast, nicht eingehst, wird es wahrscheinlich schwierig, überzeugende Argumente zu bringen.

Alternativ zu Google und Bing gäbe es auch noch DeepL, ein hervorragender Online-Übersetzer, der auch den Textzusammenhang berücksichtigt (soweit möglich).

-

@morg42 said in Probleme mit Self Signed Certificates:

Was mir wichtig wäre, wenn ich darüber zu entscheiden hätte - wieso sollte Vivaldi etwas können (und wieso sollte das mit entsprechend viel Aufwand implementiert werden), wenn jedes Betriebssystem diese Funktion mitbringt und man davon ausgehen kann, dass eventuelle eigene Root-Zertifikate dort hinterlegt sind?

Sorry, muss lächeln ... schon gewusst? Windows bringt auch Internet Explorer bzw. Edge mit! Warum dann was erfinden? Ich denke deine Fragestellung ist etwas falsch.

Ich weiß nicht was für Gründe/Motivationen die Hersteller von Vivaldi hatten als Vivaldi entstand. Und sicherlich irgendwo muss man auch Cut machen und gewisse Funktionen dem Betriebssystem überlassen. Und egal wo man dann Cut macht, wird es einem oder anderem nicht passen.

Meine Motivation ist: Grundlegende Funktionen (kritische Momente) soll man selbst programmieren und zwar so, damit diese auch trotz Eigenheiten des Betriebssystems funktionieren. IMHO Zugriff auf eine Seite mit Self Signed Certificate ist eine der grundlegenden Funktionen eines/jedes Browsers, was hier nicht ohne weiteren Benutzeraktivität (gewisse Erfahrung und Kenntnis des Benutzers vorausgesetzt) funktioniert. Dies soll selbst programmiert werden.

Wenn man will, dass die Software bekannt (und benutzt) wird, muss man dem Benutzer das Leben leichter machen. Und nicht sagen "schau, dass Cert in Windows importiert wird". Der Benutzer macht dann das Fenster auf:

Oh Kacke, wohin damit? Muss ich das wissen? Automatische Importierung macht es falsch. Schon hier geben die 99% der normalen Benutzer auf und suchen nach einem anderen Browser.Von diesen Benutzern hört man nix und diese werden keinen Account hier im Forum anlegen um dies zu fragen. Das sind diese Benutzer die dem Vivaldi entgehen.

Jeder Stolperstein kostet gewisse Anzahl der Benutzer. Jede zusätzliche Handlung des Benutzers die vorausgesetzt wird damit die Software funktioniert kostet Anzahl der Benutzer.

IMHO die Software soll von Haus aus (mit Default Einstellungen) funktionieren. Mit Einstellungen soll man die Funktionalität beeinflussen können. Wenn die Software allerdings von Haus aus nicht funktioniert und man muss erst was einstellen, dann ist es die Software für spezielle Arten von Benutzer und nicht für die breite Masse.

=))))

PS: Mist, schon wieder ne Tonne Text, sorry =)))

-

Ausgezeichnet, vielen Dank!

=)) -

@ice8 said in Probleme mit Self Signed Certificates:

Meine Motivation ist: Grundlegende Funktionen (kritische Momente) soll man selbst programmieren

Und so soll jedes Programm, das Internet-Zugriffe nutzt, seine eigene Zertifikatverwaltung mitbringen? Wenn ich Autoupdate mal ausklammere, weil self-signed da idR nicht vorkommt, sind das immer noch eine ganze Menge...

und zwar so, damit diese auch trotz Eigenheiten des Betriebssystems funktionieren. IMHO Zugriff auf eine Seite mit Self Signed Certificate ist eine der grundlegenden Funktionen eines/jedes Browsers

Und das sehe ich anders. Wenn wir von der Prämisse ausgehen, dass ein Großteil der Programme Internetzugriffe nutzt, müssen - IMHO - all deine Argumente für all diese Programme gelten.

Wenn man will, dass die Software bekannt (und benutzt) wird, muss man dem Benutzer das Leben leichter machen.

Jo. Und wenn ich die Zertifikatverwaltung nur im Programm implementiere, dann sperre ich all die aus, die auf Grund von Fremd-Admins nicht anders können (Firmen) oder keine Lust haben, das Ganze 10x zu machen, obwohl es nur einmal nötig wäre...

Und nicht sagen "schau, dass Cert in Windows importiert wird".

Doch. Natürlich. Dafür gibts Hilfen, Beschreibungen und hilfreiche Leute wie Gwen, die oben schon geschrieben hat, wie es geht.

Und der Benutzer, der mit dem Fenster, der Hilfe, beliebiger Internetsuche und Hilfe im Forum das nicht gelöst bekommt, der ist möglicherweise gar nicht in der Lage, mit self-signed certificates umzugehen...

Oh Kacke, wohin damit? Muss ich das wissen? Automatische Importierung macht es falsch. Schon hier geben die 99% der normalen Benutzer auf und suchen nach einem anderen Browser.

Nach der Logik müssten alle Anwendungsprogramme alle Windows-Fehler und -Ungereimtheiten jeweils auf die eigene Art und Weise ausbügeln...?

Und nur weil es dem Einzelnen unübersichtlich vorkommt (zurecht!), heißt das nicht, dass die Zertifikatverwaltung von Windows nicht relativ gut funktionieren würde...

Von diesen Benutzern hört man nix und diese werden keinen Account hier im Forum anlegen um dies zu fragen. Das sind diese Benutzer die dem Vivaldi entgehen.

s.o. Mit dezentralen Mitteln sperrst du viele (insb. größere) Firmen aus. Wäre dann die Frage, wo mehr Benutzer sitzen. Und wo Vivaldi die Zielgruppe sieht (aber das ist ein anderes Thema)

Jeder Stolperstein kostet gewisse Anzahl der Benutzer. Jede zusätzliche Handlung des Benutzers die vorausgesetzt wird damit die Software funktioniert kostet Anzahl der Benutzer.

Na - die Software funktioniert. Nur die Bastellösung, die sich der User zurechtdenkt, funktioniert nicht ohne Basteln. Vielleicht sollte man da mal anfangen. Und ja, self-signed certificates sind spätestens seit LetsEncrypt Bastellösungen.

IMHO die Software soll von Haus aus (mit Default Einstellungen) funktionieren.

s.o. - self-signed certificates sind keine Default-Einstellungen

dann ist es die Software für spezielle Arten von Benutzer und nicht für die breite Masse

Nicht, dass ich Vivaldi irgendwas absprechen will, aber ich habe von der Konzeption her nicht den Eindruck, dass Vivaldi der Browser für die (uneingeschränkte) breite Masse ist.

-

@morg42 said in Probleme mit Self Signed Certificates:

Und so soll jedes Programm, das Internet-Zugriffe nutzt, seine eigene Zertifikatverwaltung mitbringen?

häm ... Firefox macht das, NextCloud/Owncloud macht das, AquaMail macht das und sogar Conversations (Jabber-client für Android) macht das. Und außer Firefox sind es alles Beispiele viel einfacherer Software als Vivaldi. Verwaltung gibt es dort zwar nicht wirklich, aber man kann dauerhaft Zertifikate zulassen. Das kann ich mit der aktuellen Vivaldi-Version nicht. Ich kann ohne weiteres auf meine Nextcloud-Installation einfach nicht zugreifen.

Ich habe nicht gesagt, man soll Windows-Zertifikate nicht benutzen. Man kann ja auch parallel: eigener Speicher mit Verwaltung und Windows-Zertifikate wie sie bereits jetzt schon sind. Oder?

@morg42 said in Probleme mit Self Signed Certificates:

s.o. - self-signed certificates sind keine Default-Einstellungen

Self Signed Certificate sind keine default Einstellungen für den Server. Der Benutzer hat mit Einrichtung des Servers nichts (nicht immer was) zu tun. Für Benutzer soll die Seite auch von Haus aus funktionieren (vielleicht mit Warnung, aber funktionieren), wenn der Serverbetreiber Self Signed Certificate benutzt.

Ist zwar bissl Offtopic, aber ich sage es trotzdem: Genau aus so einer Haltung: "es funzt doch irgendwie - nutze und halte den Mund" sind wir jetzt an der Stelle, wo es kaum noch Offline-Navigation gibt. Wo alle von Benutzern bezahlte Bücher/Videos/... auf fremden Servern liegen und die Verkäufer diese jede Zeit löschen können und jedem ist egal ob du dafür bezahlt hast. Wo die Leute (Normalos) nicht gewohnt sind die Musik/Videos/Bilder lokal aufm Handy zu speichern. Ist doch egal, funzt doch mit gewissem Internetvolumen auch, bezahle, halte den Mund und mische die Leute nicht auf. Es gibt kaum Lösungen Dateien mit Android automatisch (ohne Fremdserver) zu synchronisieren (nur Zuhause mit PC): nutze google und halte die Klappe, funzt doch! Sogar eine doofe Wetter-App braucht unbedingt Internet und ist nicht fähig Daten vom letzten mal lokal zu speichern. Ist doch cool oder? Schau dass Netz hast und dein Problem ist gelöst. Noch vor 7 Jahren was so ein Zustand undenkbar und galt moralisch als Betrug. Super oder? Alles nur weil Benutzer keinen (nicht genügend) Druck auf Hersteller ausüben.

Versuche mal zu googeln warum selbst signierte Zertifikate schlechter sind als die gekauften. Da wirst staunen, beide verschlüsseln abhörsicher. Unterschied ist nur Geld. Und dein Selbstbewusstsein. Das blöde Deep Packet Inspection kann auch selbst signierte Zertifikate nicht knacken.

Scheißen wir doch heute drauf, dass die Browser keine Selbst signierte Zertifikate akzeptieren. In 5 Jahren wirst als Serverbetreiber nix mehr selbst signieren können (kein Browser wird die Seite von Haus aus aufmachen können). Alles wirst als Serverbetreiber kaufen müssen. Die Verkäufer von Zertifikaten freuen sich und geben dir als Benutzer Recht. Kämpfe für deren Geld! Und bezahle am Ende (auch wenn indirekt) selbst.

-

@ice8 said in Probleme mit Self Signed Certificates:

@morg42 said in Probleme mit Self Signed Certificates:

Und so soll jedes Programm, das Internet-Zugriffe nutzt, seine eigene Zertifikatverwaltung mitbringen?

häm ... Firefox macht das, NextCloud/Owncloud macht das, AquaMail macht das und sogar Conversations (Jabber-client für Android) macht das. Und außer Firefox sind es alles Beispiele viel einfacherer Software als Vivaldi. Verwaltung gibt es dort zwar nicht wirklich, aber man kann dauerhaft Zertifikate zulassen

Das ist aber was anderes als eine komplette Zertifikatsverwaltung. Keine eigenen Root-Zertifikate, keine Revocation-Listen und -teste und kein nach Möglichkeit manipulationssicherer Speicher. Ausnahmen speichern ist was anderes.

Ich habe nicht gesagt, man soll Windows-Zertifikate nicht benutzen. Man kann ja auch parallel: eigener Speicher mit Verwaltung und Windows-Zertifikate wie sie bereits jetzt schon sind. Oder?

Hab ich auch nicht behauptet. Erst recht nicht, wenn es nur Ausnahmen sind. Aber Ausnahmen "einfach" zuzulassen läuft dann schon dem normalen Webverhalten entgegen. Wenn ich mir die "Sicherheitsempfehlungen" und "Sicherheitswarnungen" ansehe, wird mir übel. Seiten werden nicht sicher oder unsicher durch HTTPS...

@morg42 said in Probleme mit Self Signed Certificates:

s.o. - self-signed certificates sind keine Default-Einstellungen

Self Signed Certificate sind keine default Einstellungen für den Server.

Dann soll der Betreiber den Server in Ordnung bringen. Self-signed ist ok, wenn ich weiß, was ich tue und es nur für mich ist. Wenn es auch für die Familie ist, muss ich es denen eben einrichten.

Oder ich nehme Zertifikate, die allgemein akzeptiert sind und nichts kosten.

Für Benutzer soll die Seite auch von Haus aus funktionieren

...das liegt aber am Serverbetreiber...

(vielleicht mit Warnung, aber funktionieren), wenn der Serverbetreiber Self Signed Certificate benutzt.

Dann soll der dafür sorgen, dass es geht. Ist heute nicht mehr notwendig, anderen sowas aufzudrücken.

Ist zwar bissl Offtopic, aber ich sage es trotzdem: Genau aus so einer Haltung: "es funzt doch irgendwie - nutze und halte den Mund" sind wir jetzt an der Stelle, wo es kaum noch Offline-Navigation gibt.

Ich weiß zwar nicht, wie du jetzt darauf kommst, die Logik dahinter kann ich nicht nachvollziehen...

Wo alle von Benutzern bezahlte Bücher/Videos/... auf fremden Servern liegen und die Verkäufer diese jede Zeit löschen können und jedem ist egal ob du dafür bezahlt hast.

...aber das mag ich auch nicht. Wenn es auf einem Server liegt, dann auf meinem.

Wo die Leute (Normalos) nicht gewohnt sind die Musik/Videos/Bilder lokal aufm Handy zu speichern.

Das liegt aber nicht an self-signed certificates oder an blöden Standardeinstellungen, sondern a) daran, dass nur DRM noch halbwegs Erträge sichern kann und b) dass es so schön bequem ist. Jederzeit jeden Film sehen, für umsonst. Juhu.

Ich hab zuhause nicht mal Mobilfunkempfang...

Sogar eine doofe Wetter-App braucht unbedingt Internet und ist nicht fähig Daten vom letzten mal lokal zu speichern.

Dann kauf ne richtige Wetterapp.

Alles nur weil Benutzer keinen (nicht genügend) Druck auf Hersteller ausüben.

Oder auf den Serverbetreiber, um mal zu deinen Zertifikaten zurück zu kommen.

Versuche mal zu googeln warum selbst signierte Zertifikate schlechter sind als die gekauften. Da wirst staunen, beide verschlüsseln abhörsicher.

Ich staune nicht, ich weiß das.

Unterschied ist nur Geld.

Falsch. Aber nochmal schreibe ich es jetzt nicht hier hin. Wenn du es bisher überlesen hast oder ignorieren wolltest, bitte.

Alles wirst als Serverbetreiber kaufen müssen.

Nein. Nur den Server bzw. die Anbindung. Signierte Zertifikate gibt es auch kostenlos.

-

Wir können hier das ganze Thema vollstreiten, oder auch nicht

@morg42 said in Probleme mit Self Signed Certificates:

Hab ich auch nicht behauptet. Erst recht nicht, wenn es nur Ausnahmen sind. Aber Ausnahmen "einfach" zuzulassen läuft dann schon dem normalen Webverhalten entgegen.

Genau das meinte ich, genau das funzt in 1.15.1125.3 (bei mir) nicht.

Ich sehe (wenn ich meine Nextcloud-Installation über https aufrufe) nur komplett weißes Bild mit nix drin und als Tab-Beschriftung gibts "Datenschutzfehler". IMHO kein Zustand für Browser. Und Ihr versucht mich (indirekt) davon zu überzeugen, dass es so OK ist. Daher hier der Streit.

Ich sehe (wenn ich meine Nextcloud-Installation über https aufrufe) nur komplett weißes Bild mit nix drin und als Tab-Beschriftung gibts "Datenschutzfehler". IMHO kein Zustand für Browser. Und Ihr versucht mich (indirekt) davon zu überzeugen, dass es so OK ist. Daher hier der Streit.@morg42 said in Probleme mit Self Signed Certificates:

Unterschied ist nur Geld.

Falsch.

Mag ich lesen wie, die zentrale Verwaltung von Zertifikaten sicherer ist, als die Nutzung von selbst signierten. Bitte nicht mit Paketen vergleichen, wo man ein Mal pro 6 Stunden neues Zertifikat bekommt. Zertifikat gegen Zertifikat.

@morg42 said in Probleme mit Self Signed Certificates:

Nein. Nur den Server bzw. die Anbindung. Signierte Zertifikate gibt es auch kostenlos.

Dazu bitte mehr, ich hab nix gefunden, wo man keine Skripte auf eigenem Server installieren muss (das ist erst unsicher). Die billigsten, die ich kenne kosten 29 € pro Jahr.

-

@ice8 Keine Skripte ist relativ. Auch gekaufte müssen (meist) jährlich erneuert werden. Selber machen? Skript selber schreiben? Offene Schnittstellen nutzen?

Letsencrypt hat 3 Monate Laufzeit und kann über (offene) Schnittstellen aktualisiert werden. In der neuen Version ACME2 auch mit Wildcard und ohne direkten Zugriff auf den Browser (über DNS TXT). Oder du schaust in die Skripte rein, ist ja alles offen und dokumentiert.

Kostenlose Zertifikate sind nicht das Gleiche wie zentral verwaltete... bei LE werden die auch lokal erzeugt und auf dem Server signiert.

-

Wenn kostenlose Zertifikate für mindestens 1 Jahr ausgestellt werden, dann kann man ernsthaft darüber reden.

Unter zentraler Verwaltung habe ich gemeint, dass es irgendeine (oder mehrere) Stelle(n) gibt, wo die Echtheit des Zertifikats geprüft wird. Z. B. LE. Der einzige Unterschied zum Self Signed ist nur, dass LE die "Echtheit" bestätigt. Daohne ist man genau so sicher/unsicher.

"Man in the Middle" ist IMHO bei LE-Zertifikaten nur geringfügig schwieriger. Man muss halt noch einen "Man in the Middle" zwischen dem Benutzer und LE platzieren. Also wenn man schon die FritzBox/Modem/Router/... geknackt hat, dass DNS-Anfragen manipulierbar sind, dann muss man nicht "Man in the Middle" sondern "Men in the Middle" machen =)))) Oder verstehe ich was falsch? Ein Server ist dann Proxy und der Andere bestätigt die Echtheit des Proxys.

Ah-Ja, heute ist Update auf 1.15.1130.3 gekommen, das Problem besteht immer noch. Beim Zugriff auf Seite mit Self Signed Certifikate sieht man nur den weißen Bildschirm mit nix drin. Firefox funzt einwandfrei.

-

@ice8 Wenn du diese Art Sicherheit willst, musst du certificate pinning machen. Wirklich sicher ist das aber nur, wenn jeder Client das Zertifikat auch hat.

Dann wäre eine symmetrische Verschlüsselung aber wesentlich simpler weniger anfällig als TLS.

Und wenn du das LE-Zertifikat prüfst, siehst du ja, ob es auf deinen Server oder einen möglichen Proxy ausgestellt ist. Wenn du das nicht prüfst, kannst du dich gegen MITM sowieso nicht wehren.

Der Unterschied von LE ist, dass (quasi) "alle" bekannten TLS-fähigen Programme LE als Zertifizierungsstelle anerkennen, es gibt also keine Probleme mit "invalid cert". Mehr macht eine digitale Unterschrift ja eh nicht.

-

Eben, IMHO die Frage ist, ist es (diese bloße Prüfung, ob Zertifikat von bestimmter Seite (wer auch immer die doofe Zertifikate verkauft) ausgestellt ist) denn hunderte von Euros pro Jahr Wert? Für mich auf alle Fälle nicht! Und damit bin ich nicht alleine. Für mich soll der Browser (und sonst andere Internet- Software) die selbst signierten Zertifikate akzeptieren können!

-

@ice8 Darum gehts doch eben - dafür muss man kein Geld mehr ausgeben. Du bekommst signierte und quasi von allen Programmen akzeptierte Zertifikate kostenlos. Wieso will man sich dann noch den Stress antun, überall Ausnahmen und Sonderwege einzurichten?